Los riesgos de la recolección de datos personales en México

El pasado 14 de abril de 2021, los mexicanos recibimos la noticia de la conformación de un Padrón Nacional de Usuarios de Telefonía Móvil1, medida aprobada por el Senado de la República a partir de la reforma de la Ley Federal de Telecomunicaciones y Radiodifusión. Según lo publicado en dicho momento, el nuevo padrón se integraría por un conjunto de datos que serían requeridos a los clientes por las compañías privadas de telefonía móvil a partir de la entrada en vigor de dicha reforma y en un plazo no mayor a dos años para los usuarios ya existentes. Los datos solicitados serían, de acuerdo al Artículo 180 Ter (adicionado)2, los siguientes:

I. Número de línea telefónica móvil;

II. Fecha y hora de la activación de la línea telefónica móvil adquirida en la tarjeta SIM;

III. Nombre completo o, en su caso, denominación o razón social del usuario;

IV. Nacionalidad;

V. Número de identificación oficial con fotografía o Clave Única de Registro de Población del titular de la línea;

VI. Datos Biométricos del usuario y, en su caso, del representante legal de la persona moral, conforme a las disposiciones administrativas de carácter general que al efecto emita el Instituto;

VII. Domicilio del usuario;

VIII. Datos del concesionario de telecomunicaciones o, en su caso, de los autorizados;

IX. Esquema de contratación de la línea telefónica móvil, ya sea pospago o prepago, y

X. Los avisos que actualicen la información a que se refiere este artículo.

En México, cuando se desea adquirir una línea de telefonía móvil en la modalidad de prepago, no suele exigirse ningún requisito al interesado. El procedimiento es tan sencillo como comprar un teléfono, o usar uno que ya se tenga disponible, y pagar el costo de la tarjeta SIM (chip). Por otro lado, cuando la línea telefónica se contrata en la modalidad de postpago, es decir, cuando se trata de planes tarifarios de renta mensual, siempre se pide una documentación mínima, que por lo general consiste en presentar una identificación oficial con fotografía, un comprobante de domicilio, e inclusive, alguna tarjeta de crédito.

Como puede verse, la lista de requisitos que resulta de esta reforma, al menos para el cliente con un plan tarifario, es prácticamente la misma que la ya solicitada por las compañías de telefonía móvil, excepto por el punto VI: Datos Biométricos3.

En las páginas 15 y 16 del Dictamen emitido por las Comisiones Unidas de Comunicaciones y Transportes y de Estudios Legislativos del Senado, en relación a la mencionada reforma, se plantea generar un registro nacional de usuarios de telefonía celular con la finalidad de poder ubicar a quienes contraten dichos servicios, partiendo de considerar que “El total de líneas en 2019, se distribuyeron por tipo de contrato de la siguiente forma: 83.5% de las líneas a prepago, 13.0% a pos-pago controlado y 3.5% pos-pago libre.”, y que el crimen organizado “[…] ha optado por el servicio de Prepago, donde se ocultan en el anonimato y falta de control y registro de saber que o quienes adquirieron el numero en el cual realizan operaciones ilícitas […]”.

De las consideraciones expuestas en el Dictamen, parece claro que el enfoque de nuestros legisladores para dar solución al grave problema de las extorsiones cometidas a través de líneas telefónicas móviles en la modalidad de prepago, pasa precisamente por el acopio de una mayor cantidad de datos de los usuarios de estos servicios y no en las medidas más simples, como eliminar la laxitud en la emisión de los números telefónicos de prepago.

Recordemos que en el sexenio de Felipe Calderón se trató de generar un padrón nacional de ciudadanos, a través de la Cédula de Identidad Ciudadana4 (base de datos centralizada), con el fin de poder identificar a los ciudadanos de manera unívoca. De igual forma, se realizó un intento fallido por recopilar los datos de los usuarios de telefonía móvil en la modalidad de prepago (RENAUT, base de datos fragmentada en diversas compañías privadas), con la intención de evitar el uso indebido de las tarjetas SIM, a semejanza de lo que se pretende con el reciente Dictamen del Senado. Por otro lado, en el sexenio de Enrique Peña se aprobó la Ley Federal de Telecomunicaciones y Radiodifusión en la cual se exigía a las empresas de telefonía móvil la recolección de los datos de sus usuarios (base de datos fragmentada), con la intención de poder ubicar en tiempo real a quienes cometieran los actos criminales5.

El problema de fondo con un enfoque que se centra en la recolección de datos personales es que no existe evidencia de que un mayor acopio de éstos realmente contribuya a disminuir la incidencia del crimen6. Por el contrario, la evidencia disponible sugiere que las bases de datos que contienen la información de los ciudadanos terminan siendo herramientas realmente útiles para el crimen organizado.

En el ámbito de la informática es sabido que ninguna medida de seguridad es, por sí misma, infalible ante los intentos de vulnerar un sistema con el fin de acceder a la información que contiene. Si bien es cierto que con el debido tiempo y con las herramientas correctas cualquier candado puede ser abierto, también es cierto que cuanto mayor sea el número de medidas de seguridad, mucho más difícil será para un actor ilegítimo la tarea de acceder a la información deseada, incluso al punto de volverse inviable o prácticamente imposible. No obstante, es importante tener en cuenta que no todas las vulneraciones a la seguridad de un sistema informático vienen de los piratas cibernéticos, como bien muestra el caso del Padrón Electoral, cuya base de datos no se obtuvo vulnerando la plataforma informática que la contenía. Basta con una persona que tenga acceso a la información para que pueda filtrarla, venderla o hacer un mal uso de ella.

El historial de filtraciones de bases de datos en el país y en el mundo es abrumadora. Son muchas las veces que ha ocurrido con la de los usuarios de Facebook; la última tuvo lugar a principios de abril9 e incluía a unos 540 millones de usuarios. O los casos de Bancomer (BBVA), Santander y el IMSS en febrero de este año10 que incluían los datos de tres, uno y cuarenta y dos millones de personas, respectivamente. Tales ejemplos deberían bastar para comprender que es relativamente sencillo tener acceso a los datos de millones de personas. De hecho, existen compañías que se dedican a comerciar con ellas; venden la información privada de grupos de gente a clientes específicos11.

Cualquier base de datos que incorpore información personal como nombres completos, números de teléfono, direcciones, contraseñas, e incluso los datos recabados por las distintas compañías de Internet y telefonía como la ubicación en tiempo real, las conexiones y desconexiones, el origen y el destino de las llamadas o los mensajes, las libretas de contactos, las características de cada dispositivo (ya sean móviles o no), entre otros, por su naturaleza altamente sensible, debe ser resguardada con la mayor seguridad que sea posible, tanto en el espacio virtual (ciberespacio) como en el espacio físico. Se requiere pues de edificios, equipo de cómputo, programas computacionales y personal adecuados que permitan brindar el nivel de seguridad requerido para el almacenamiento de información de naturaleza crítica. Preferentemente, este tipo de sistemas informáticos nunca deberían exponerse al mundo “exterior”, es decir, no deben estar conectados a Internet, o al menos no de forma directa. Paralelamente, deben tomarse medidas de seguridad adicionales, como el uso del cifrado en las comunicaciones. Además, una capa adicional e indispensable para la seguridad requerirá de la implementación de una sólida encriptación de la base de datos en sí misma. De esta forma, si un actor ilegítimo se apoderara de la totalidad de esta última o del hardware que la contiene, al no tener las claves de cifrado, nunca podría acceder a la información contenida en ellos.

Vale la pena reflexionar que ante la vulneración de una base de datos, en el peor de los casos, el sujeto afectado puede optar por modificar sus datos personales registrados en ella: puede cambiar de domicilio, de número telefónico, de contraseñas, de correo electrónico y hasta de firma. Podría cambiar de dispositivos e incluso tomar medidas que favorezcan su privacidad como el uso de sistemas operativos libres12, a fin de minimizar el rastreo permanente que realizan las empresas, tanto en las computadoras personales como en los dispositivos móviles13. No obstante, el problema verdaderamente serio se hace presente cuando esta colección de datos contiene los llamados “biométricos”, como la huella digital, el iris, la retina del ojo, la forma de la cara (registrada en cada foto) o de las manos, entre otros. Como es fácil de imaginar, en este escenario la persona afectada no puede optar por cambiarlos. No es posible cambiar las huellas dactilares o el iris en caso de que su representación electrónica se haya visto comprometida. Si una base de datos tan completa cayera en las manos equivocadas, la suplantación de identidad será una tarea muchísimo más fácil y directa.

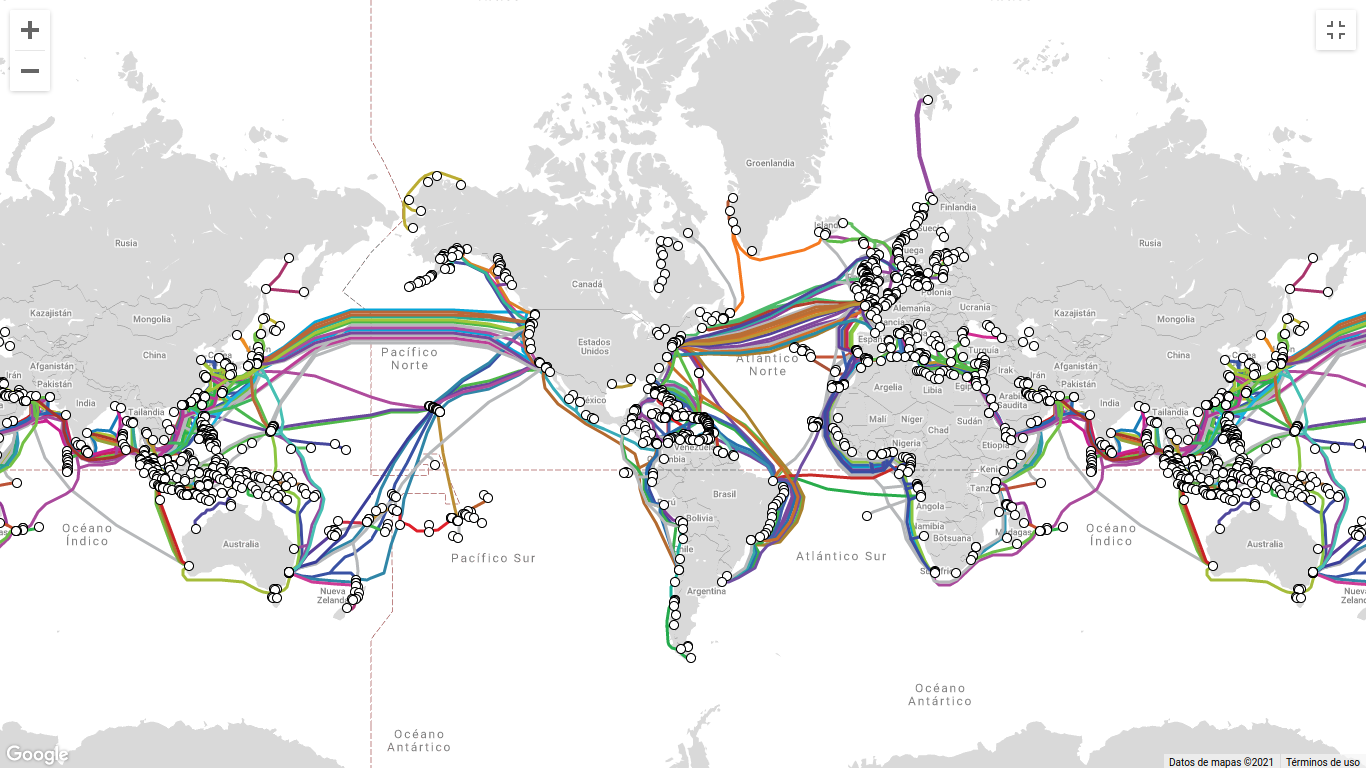

En esta era digital, muchos países caminan hacia la generación de enormes conjuntos de datos conformados por la información personal de todos sus ciudadanos, de manera tal que es una realidad que cada individuo puede ser rastreado en todo momento. Estos gobiernos, que incluyen a varios países europeos, no sólo ponen en riesgo a sus propios ciudadanos, sino que vulneran ampliamente su derecho a la privacidad14 15. Una vez que se genera una base de datos de este tipo, es muy posible que se vuelva blanco de criminales y gobiernos no amigos. Peor aún, debido a la enorme influencia del gobierno estadounidense en la generación de tecnología, a su hegemonía en el ámbito de las telecomunicaciones ejercida a través del control de los cables submarinos16 17 que tejen la gran red que conocemos como Internet y a sus corporaciones dedicadas a la recopilación de datos como lo son Google, Amazon, Facebook, Microsoft o Apple (las llamadas GAFAM, entre otras), leyes encaminadas a favorecer que los privados recaben datos personales pueden dejar a nuestros ciudadanos y, sobre todo, a nuestros funcionarios públicos del gobierno en turno, a merced los Estados Unidos, una potencia extranjera que usa la información para la dominación de las políticas nacionales de diversos países, no sólo a través de los datos que acopian gracias a sus compañías privadas, sino también a las leyes que se generaron a partir del 11 de septiembre de 2001 (Patriot Act18 19 y ahora, USA Freedom Act20), que en pocas palabras obliga a cualquier ciudadano o empresa norteamericana a ceder la información que posean sobre cualquier aspecto, cuando sea requerido, incluso si se encuentra operando fuera del territorio estadounidense.

Además, hay que añadir que en la legislación vigente en México, no existe ninguna cláusula ni exigencia para que los datos recabados por los privados (quienes deberán asumir los costos de almacenamiento de los datos) ni por las instituciones federales (que incluso contemplan el “Cómputo en la nube” que se define como un modelo de provisión externa de servicios de cómputo bajo demanda) permanezcan en territorio nacional, ni mucho menos que dichos datos se encuentren cifrados. Simplemente se deja al arbitrio de los implicados su recolección y manejo “adecuado”21 22 23 24 25, lo cual se vuelve un problema de importancia crucial cuando las bases de datos en cuestión incluyen los datos biométricos de los ciudadanos.

En comparación, la legislación española cita explícitamente cómo deben tratarse este tipo de datos26, por ejemplo:

Las empresas que manejan datos biométricos tienen una serie de obligaciones en cumplimiento del Reglamento General de Protección de Datos (RGPD) y la Ley Orgánica de Protección de Datos Personales y garantía de los derechos digitales (LOPDGDD).

En referencia a la seguridad requerida para su protección, exige:

Medidas de seguridad específicas para proteger los datos biométricos

Para decidir el tipo de medidas de seguridad a implementar, se recomienda tener en cuenta aspectos como la unicidad del dato biométrico tratado, su estabilidad en el tiempo, la posibilidad o no de usarlo para distintos fines, la posibilidad de ser obtenidos sin el conocimiento ni consentimiento del titular, y el impacto sobre el titular en caso de robo.

La empresa debe:

Revisar que la tecnología biométrica contemple mecanismos de cifrado en el almacenamiento y el tránsito de los datos.

Restringir el acceso a los datos biométricos únicamente a personal autorizado.

Guardar todos los accesos a los datos biométricos.

Evitar cruces de información innecesarios entre los sistemas biométricos y otros sistemas de tratamiento.

Se sugiere adquirir sistemas biométricos que almacenen únicamente la plantilla con minucias de huellas dactilares en lugar de la representación completa de la misma para que sea más difícil su recreación en caso de que la información sea robada.

Minimizar el uso de bases de datos centralizadas para el almacenamiento de biométricos.

Contar con un sitio alterno para resguardar las bases de datos biométricos, el cual deberá estar provisto con las medidas de seguridad suficientes.

Tras todo lo expuesto, es posible comenzar a percibir no sólo que México no está listo para manipular bases de datos del calibre de lo que plantea la reforma a la Ley Federal de Telecomunicaciones y Radiodifusión con la inclusión del Padrón Nacional de Usuarios de Telefonía Móvil, sino que, además, posiblemente se estaría entregando en charola de plata un invaluable tesoro para el uso y beneficio, no sólo del crimen organizado, sino de gobiernos extranjeros cuyos intereses podrían ser francamente adversos para el interés nacional.

El acopio masivo de datos personales, en lo general, tiende a producir una vulneración de la privacidad de la gente. Sin embargo, en el caso de los gobiernos puede ser una necesidad legítima el tener registros de todos sus ciudadanos, por ejemplo, a fin de que cada uno pueda identificarse sin ambigüedad y reclamar así beneficios que no podrían ser solicitados de otra manera. No obstante, su recabación en el ámbito de las empresas privadas es más delicado, por lo que debe restringirse a lo mínimo necesario para cumplir con el servicio que ofrecen.

Como se ha mostrado con anterioridad, no son pocos los intentos que se han hecho en México por generar bases de datos con la información personal de los ciudadanos, ya sean centralizadas o fragmentadas, y en ninguno de los casos se ha dado la importancia debida la seguridad. Desde la perspectiva de la informática, debe evitarse la creación de bases de datos centralizadas ya que, las dificultades técnicas para mantener su integridad y seguridad, se elevan sustancialmente. Además, debido a su carácter “universal” pues poseen la totalidad del “padrón” (como en el caso del INE), serán las más codiciadas en el mercado negro.

Así pues, en relación a la conformación del Padrón Nacional de Usuarios de Telefonía Móvil, es de gran importancia que el Gobierno Federal y el Poder Legislativo rectifiquen su postura. Luego, habrá que empezar por generar una infraestructura adecuada y segura para el resguardo de los datos de nuestros ciudadanos y funcionarios públicos en territorio nacional. De igual modo, es importante no fomentar la recolección de los datos biométricos de los ciudadanos de manera irresponsable; mucho menos a través de empresas privadas, ya sean nacionales o extranjeras, que pudieran vulnerar nuestra soberanía y la seguridad de la gente.

Es de interés nacional legislar con mayor precisión y exactitud, de la mano de expertos en seguridad informática. Urge, pues, mejorar las leyes mexicanas en el ámbito del manejo de los datos personales a fin de que puedan hacer frente a las complejidades del mundo moderno en esta materia, reconociendo que constituye un tema de vital importancia para la seguridad nacional.

Por último, el crimen organizado tendrá mil formas de adquirir números telefónicos para seguir cometiendo sus delitos. Etiquetar y rastrear a los ciudadanos que siempre han entregado documentos de identificación para realizar sus trámites no mejorará la tarea de atrapar a los delincuentes. El camino elegido por el Poder Legislativo no parece ser ni correcto, ni efectivo.

Síganme en Mastodon:

https://social.politicaconciencia.org/@Maya

Bibliografía

[1] Sputnik – Senado mexicano aprueba reforma para crear padrón con datos de usuarios de telefonía móvil

[2] p. 22. Senado de México – Dictamen de las Comisiones Unidas de Comunicaciones y Transportes y de Estudios Legislativos

[5] p. 56, Artículo 190, II (Publicación original) Ley Federal de Telecomunicaciones y Radiodifusión [DOF 14-07-2014]

[7] Central Electoral – INE interpone denuncia por uso indebido de la Lista Nominal; aseguran base de datos y se impide su comercialización

[8] El Economista – Venta de la Lista Nominal de Electores en Mercado Libre debe ser sancionada por INE, Fepade e Inai

[9] Xataka – Encuentran una base de datos con 540 millones de datos de usuarios de Facebook en un servidor sin contraseña ni cifrado

[14] EL DERECHO A LA INTIMIDAD Y SU NECESARIA INCLUSION COMO GARANTIA INDIVIDUAL. (http://www.ordenjuridico.gob.mx/Congreso/pdf/86.pdf)

[18] Snowden, E. (2019), Vigilancia permanente, Primera Edición, Editorial Planeta Mexicana, S.A. de C.V.

[19] LEY PATRIOTA DE LOS EE.UU. (USA PATRIOT ACT) Efectos extraterritoriales de la Ley Patriota de los EE.UU. – Derechos de Privacidad de ciudadanos no-norteamericanos